协议安全

一、数据链路层

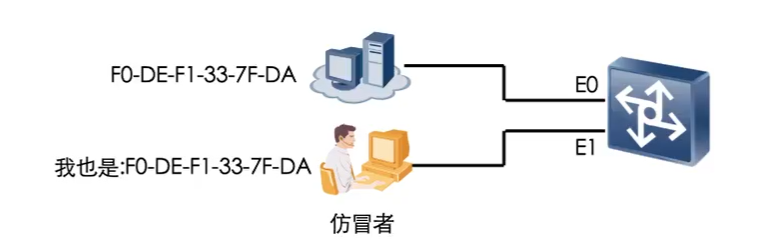

MAC地址欺骗

MAC地址是可以进行修改的,攻击者将自己的MAC地址更改为受信任系统的地址。

防御:在交换机上配置静态条目,将特定的MAC地址始终与特定的端口绑定

MAC地址泛洪

主要是利用局域网交换机的MAC学习和老化机制

参考链接: https://www.cnblogs.com/qiyeboy/p/5930573.html

实验环境:

两台虚拟机:win10(安装ensp),攻击机kali

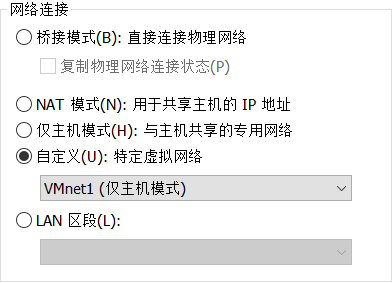

1、将两台虚拟机的网络连接方式改为:VMnet1

2、启动两台虚拟机,查看ip地址,处于同一网段即可

kali:192.168.164.128

win10(ensp):192.168.164.129

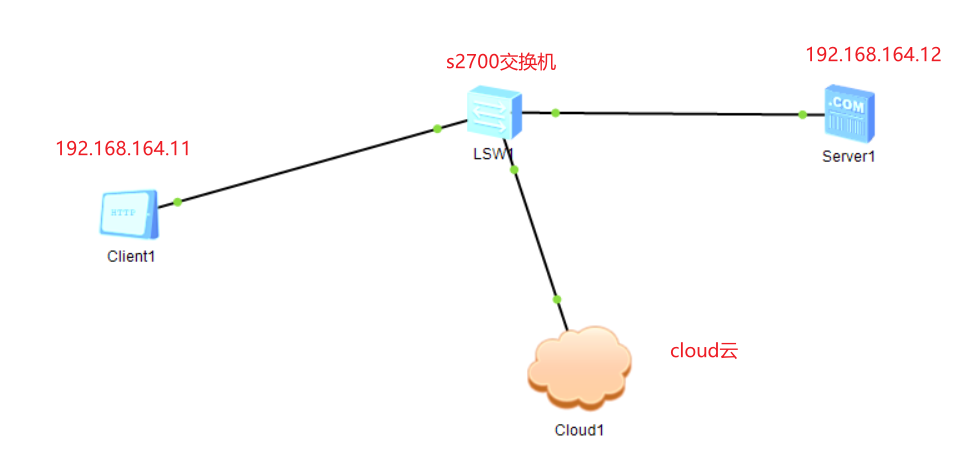

3、启动ensp,搭建网络拓扑

设置好ip地址等信息,servert配置成ftp服务器,启动设备

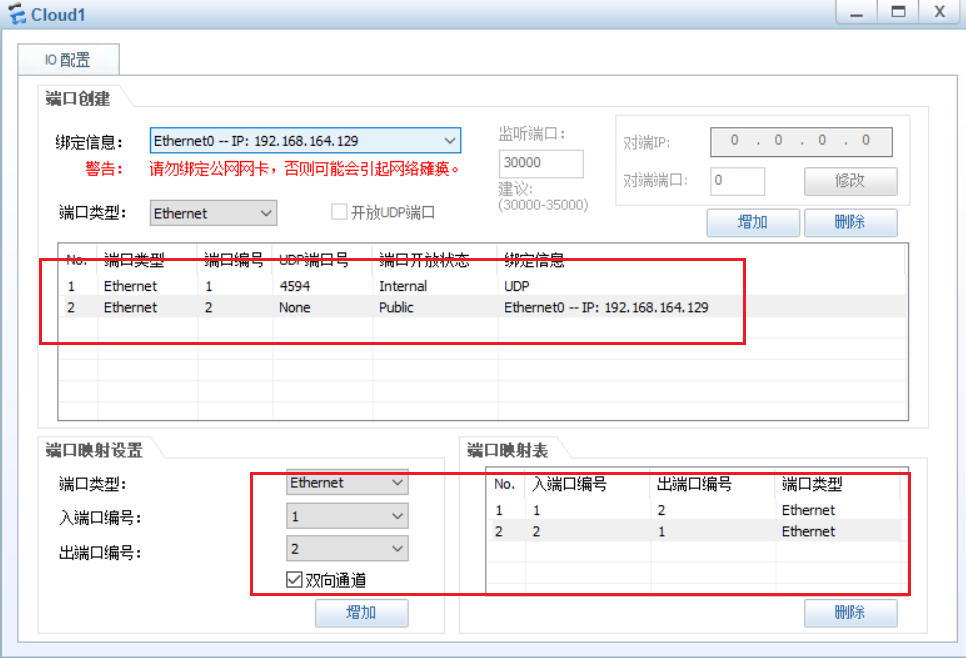

cloud云配置如下:

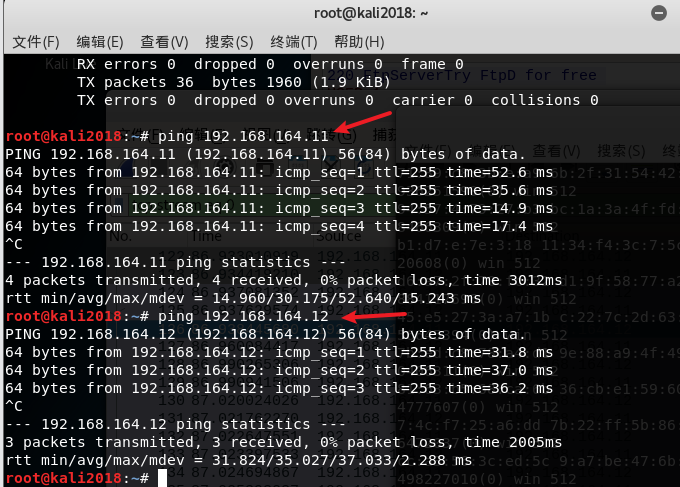

4、搭建好后,kali对其192.168.164.11和12进行ping,可以平通即可

5、kali 输入命令:macof,启动攻击,等待几分钟停止即可

如果在搭建网络拓扑时,client和sever有过连接,需要先删除交换机中的mac信息表,在进行kali攻击,删除命令如下

<Huawei> system-view

[Huawei] display mac-address # 查看mac表

[Huawei] undo mac-address # 清空mac表

6、kali打开wireshark,开始监听抓包

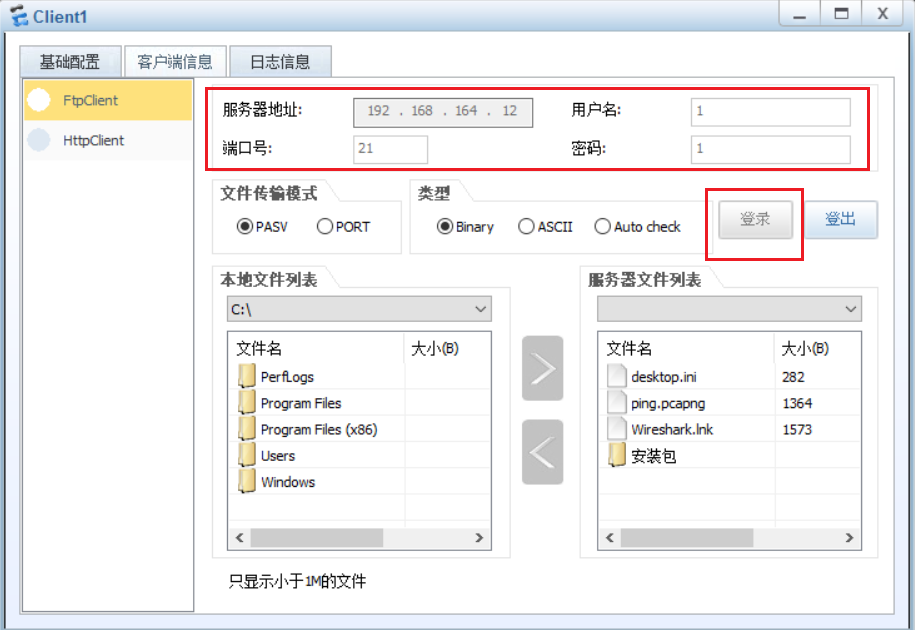

client进行登录ftp服务器操作:

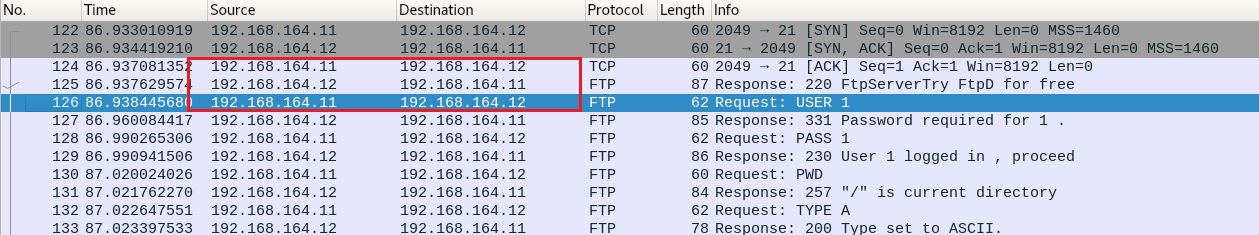

同时在kali的wireshark中可以发现抓取的数据包

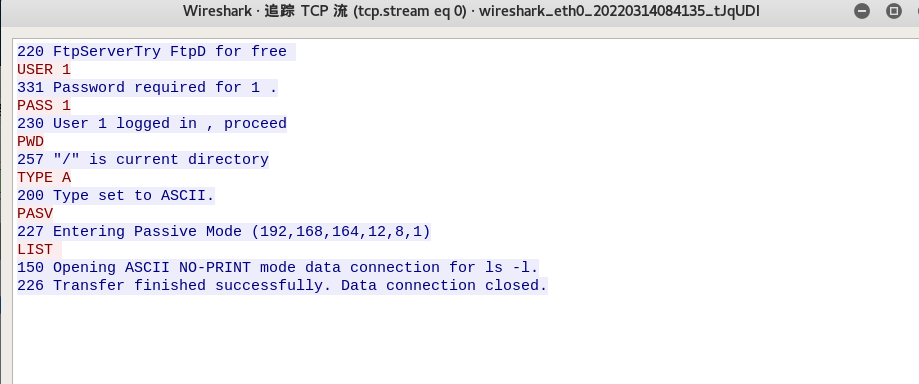

对其进行流追踪,可以看到登录的信息

7、总结

交换机中的mac表被黑客塞入了大量的错误mac地址信息,从而导致真正要通信的两台主机的mac地址丢失,交换机为了完成两台主机间的通信,只能进行全网转发,导致黑客获取到了敏感信息

MAC泛洪的防御:

- 配置静态MAC转发表

- 配置端口的MAC学习数目限制

网络层

ARP欺骗

传输层

TCP拒绝服务攻击

应用层

DNS劫持

DNS污染(毒化)

实验环境:kali(192.168.164.128),win10(192.168.164.129),两台主机之间处于同一网段,能ping通

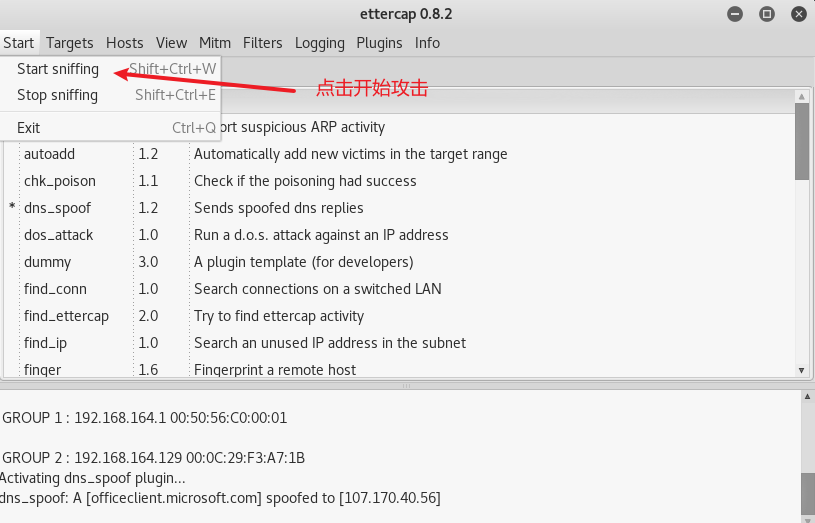

1、kali准备,使用ettercap工具

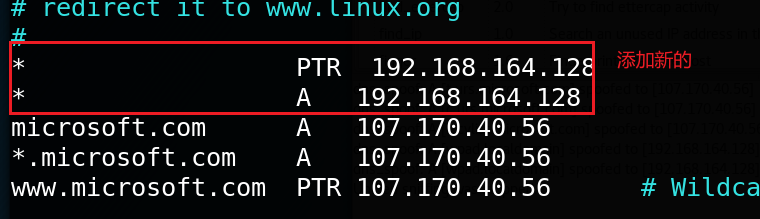

编辑:vim /etc/ettercap/etter.dns,添加新的记录

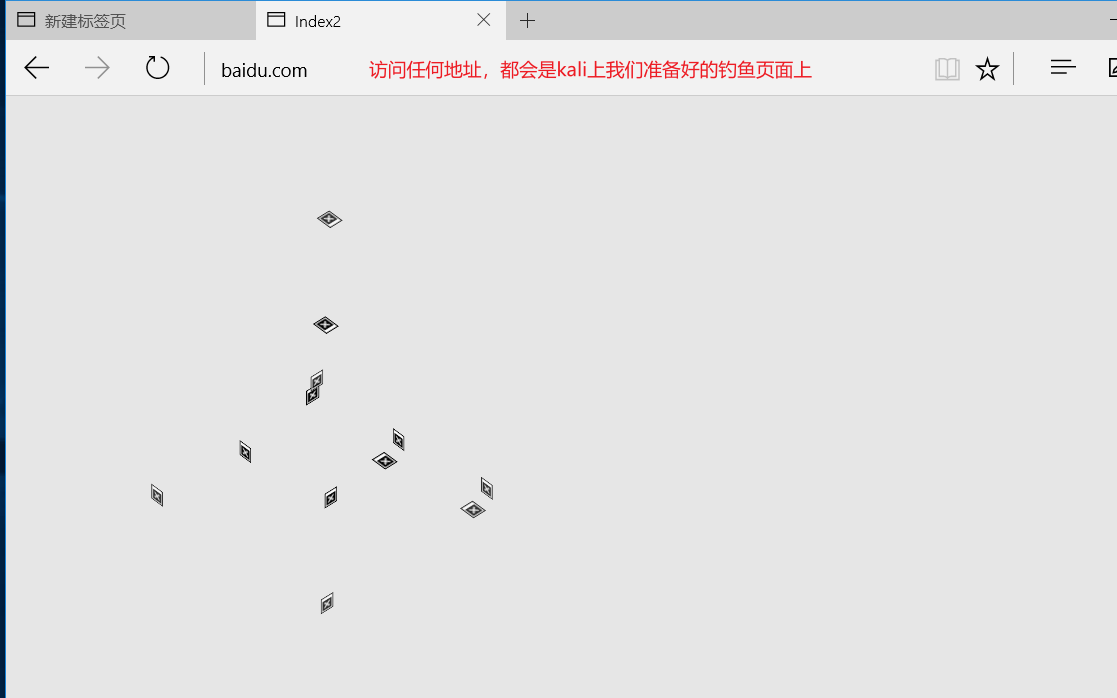

2、开启kali上的Apache,准备好我们的钓鱼页面

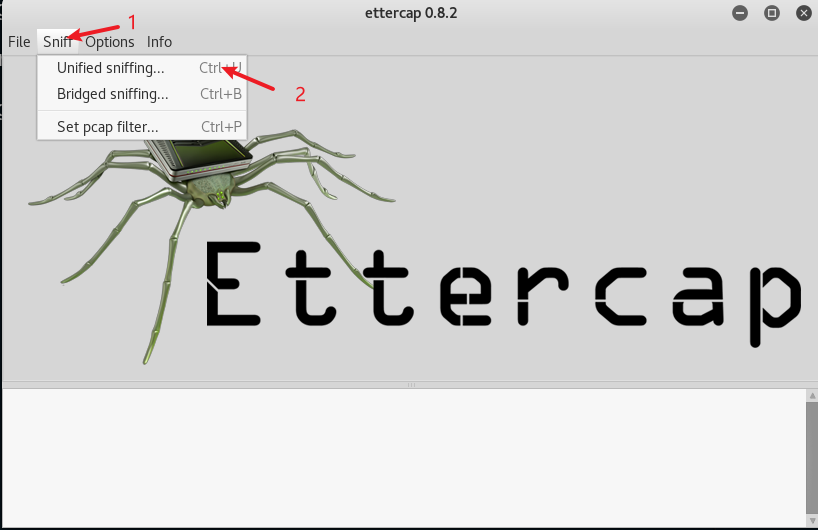

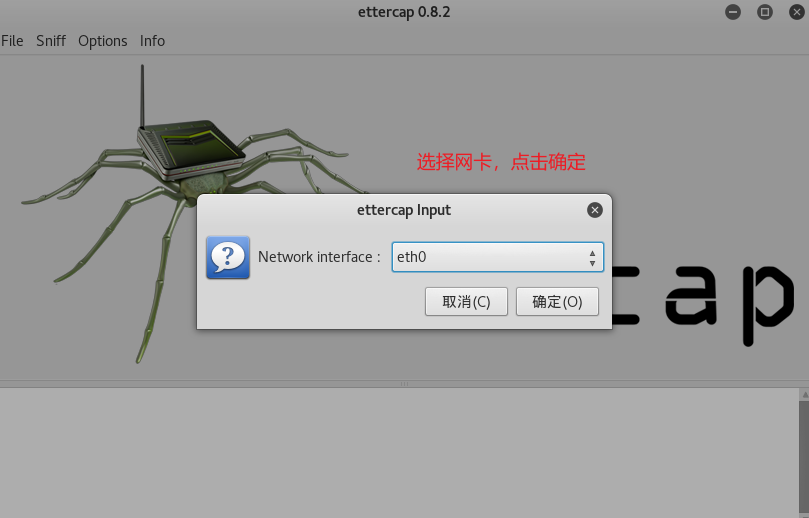

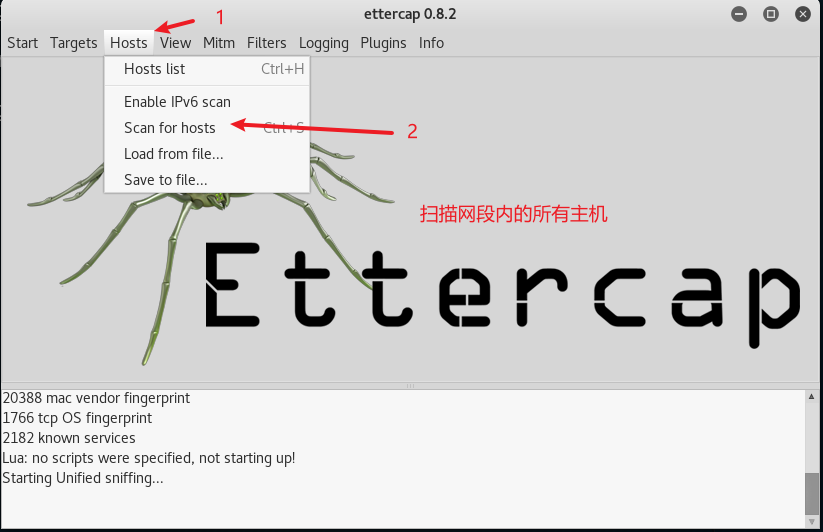

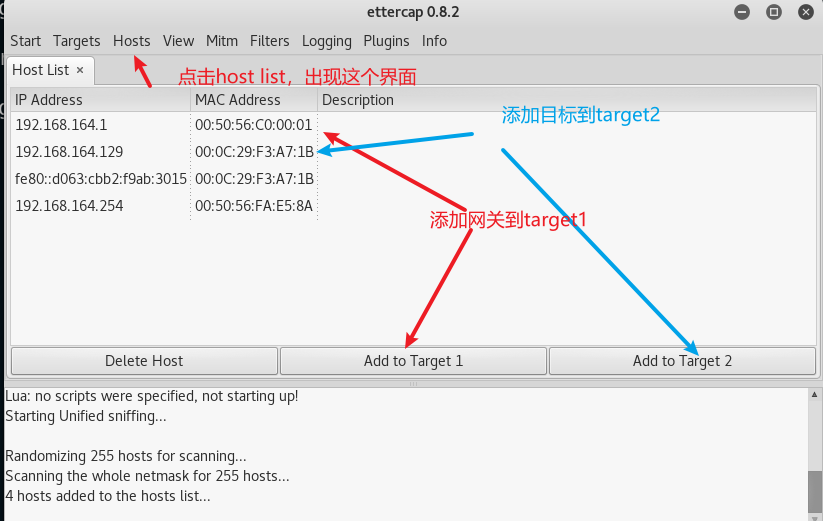

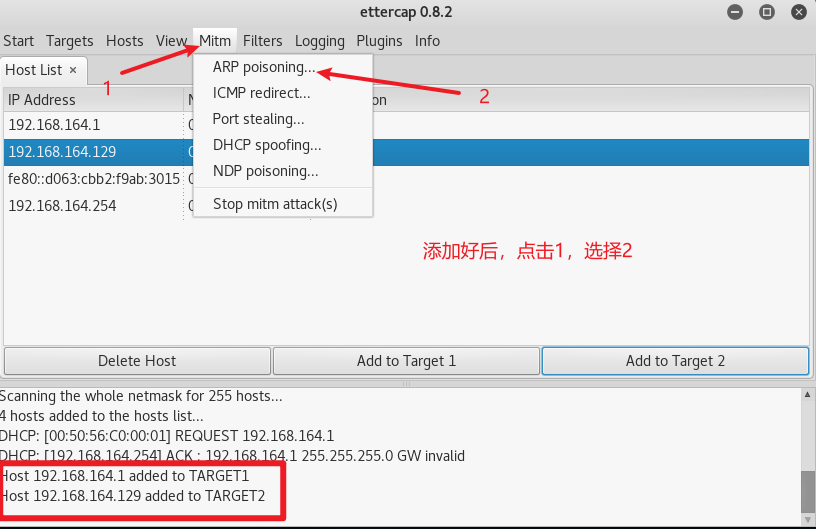

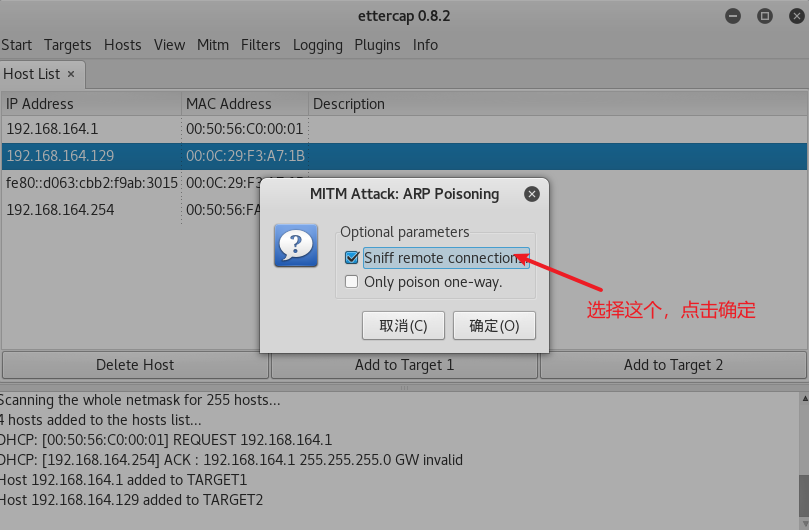

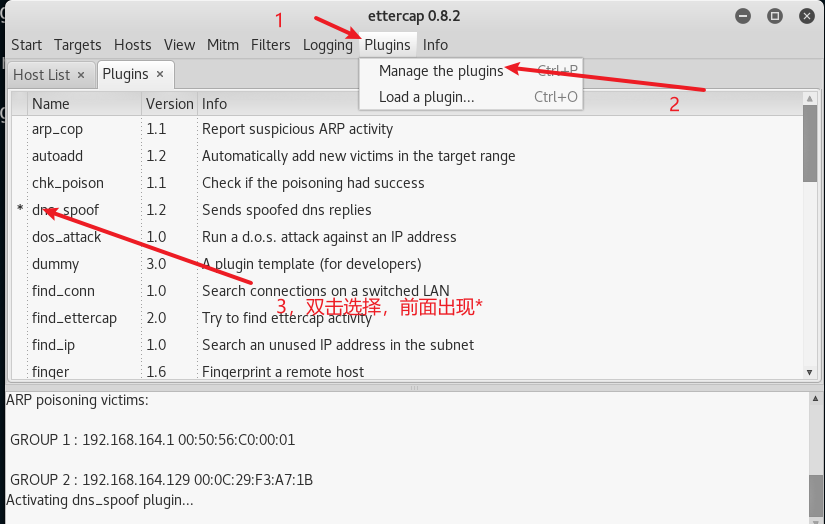

3、使用工具ettercap

ettercap -G # 打开,图形化界面

我们使用目标机访问任何网站,都会是我们准备好的钓鱼页面

4、总结

macof