破解安装

项目地址: https://github.com/WankkoRee/BurpLoaderKeygenCnF

burp 对 java 版本的变化:2020.4 版本将不在支持 java 8;2022.12 以后的版本需要 Java 17 或更高版本才能运行

启动失败原因

1)burp 版本太高,需要高版本 java 才能运行。尽量使用低版本的 burp

2)版本没问题,但是双击还是打不开,需要用命令行才能打开。解决方法是修改注册表 计算机\HKEY_CLASSES_ROOT\Applications\javaw.exe\shell\open\command 需要加个==-jar==参数。注意,如果没有的话,就找到安装的 Java 文件夹里的 javaw. exe 文件运行一下,或随便找个 xxx. jar 文件运行一下。再展开注册表就行了。

参考: https://www.cnblogs.com/sungong1987/p/9310161.html

burpsuite 的 repeater 的 render 不显示或显示不全

mac 上有这个问题,换 burp 版本可以解决,在 mac 上,2022.2.4 版本可以正常使用

BurpSuite 插件

下载对应 jar 包

Jython: https://www.jython.org/download.html

注意:加载路径不要有中文

APIKit

可以==主动/被动==扫描发现应用泄露的 API文档,并将 API文档 解析成 BurpSuite 中的数据包用于API 安全测试

项目地址: https://github.com/API-Security/APIKit

burpFakeIP

项目地址: https://github.com/TheKingOfDuck/burpFakeIP

服务端配置错误情况下用于伪造 ip 地址进行测试的 Burp Suite 插件

BurpFastJsonScan

一款基于 BurpSuite 的==被动式 FastJson 检测插件==: https://github.com/pmiaowu/BurpShiroPassiveScan/

BurpShiroPassiveScan

一款基于 BurpSuite 的==被动式 shiro 检测插件==: https://github.com/pmiaowu/BurpShiroPassiveScan/

嫌弃内置key不够多,可以这样

打开: ./BurpShiroPassiveScan/resources/config.yml

找到: application.shiroCipherKeyExtension.config.payloads

然后在后面添加新key即可

注: 修改了配置,记得重新加载插件,这样才会生效

Hae

规则库:星球有或者云盘

注意:新版本不支持自定义配置文件,只能把自己的配置文件放到 C:\Users\当前用户\.config\HaE 目录下。

RouteVulScan

项目地址: https://github.com/F6JO/RouteVulScan

RouteVulScan 是使用 java 语言基于 burpsuite api 开发的可以递归检测脆弱路径的 burp 插件。==被动扫描==

TurboIn-truder

项目地址: https://github.com/PortSwigger/turbo-intruder

host:192.168.3.1

x-req:%s # 在host下面添加

使用问题

笔记本光标偏移问题

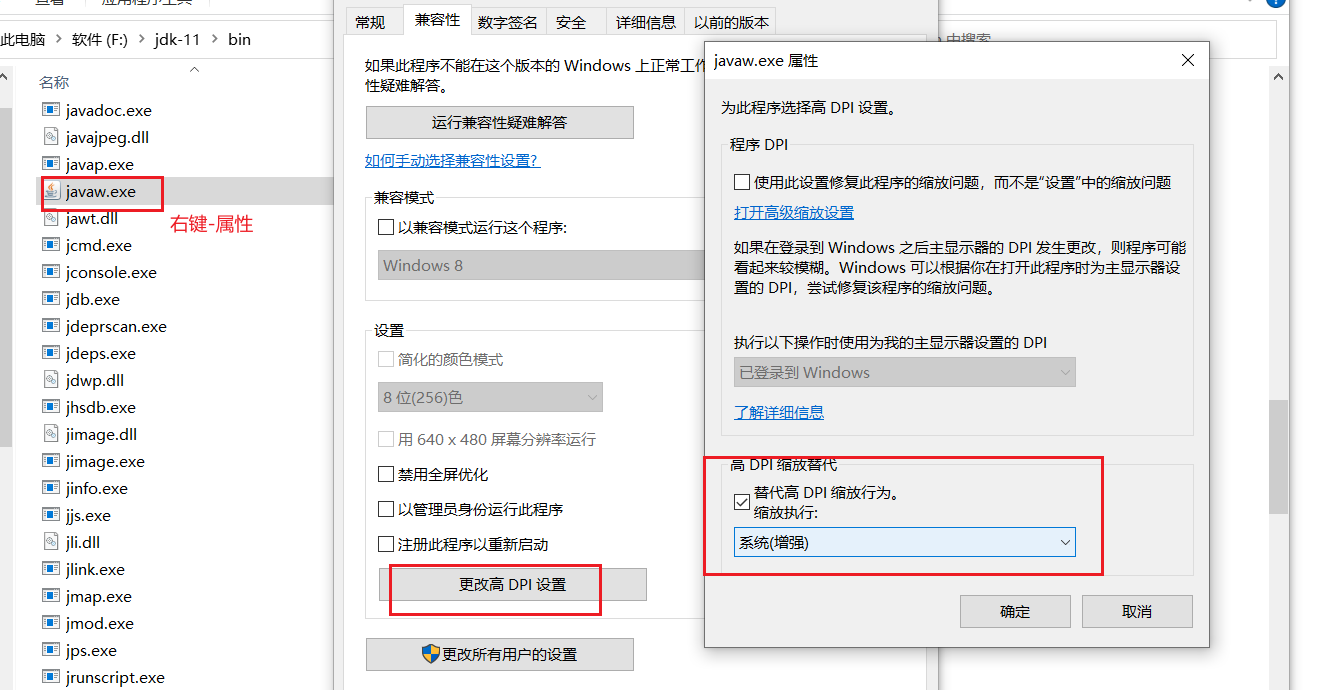

屏幕分辨率的问题,缩放比为 100%就不会出现这种情况。或者在 java 的安装目录下找到 bin 目录,找到 javaw. exe, 右键属性,再选择兼容性,更改高 DPI 设置,改为系统(增强),一路确定即可。

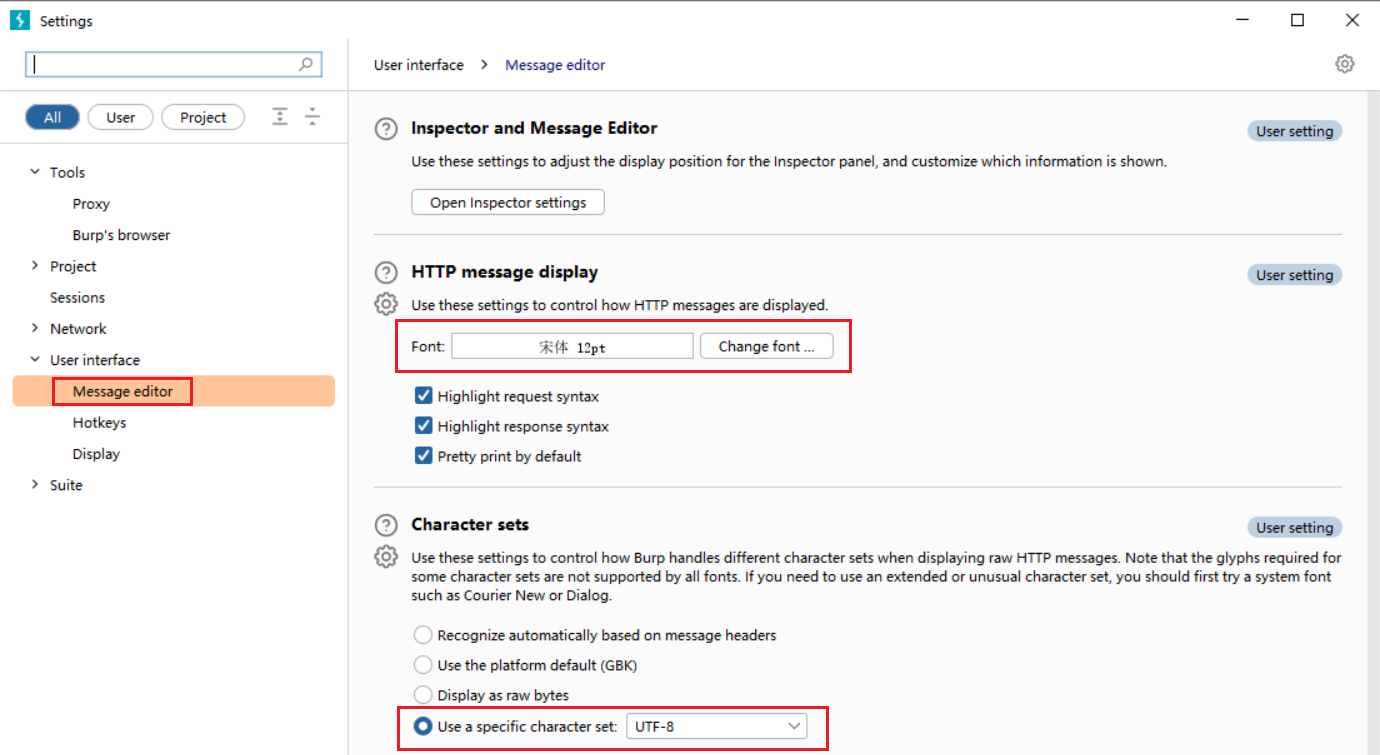

返回包中文显示方块

修改字体样式和大小,然后选择 UTF-8 编码(也可以试试 GBK)

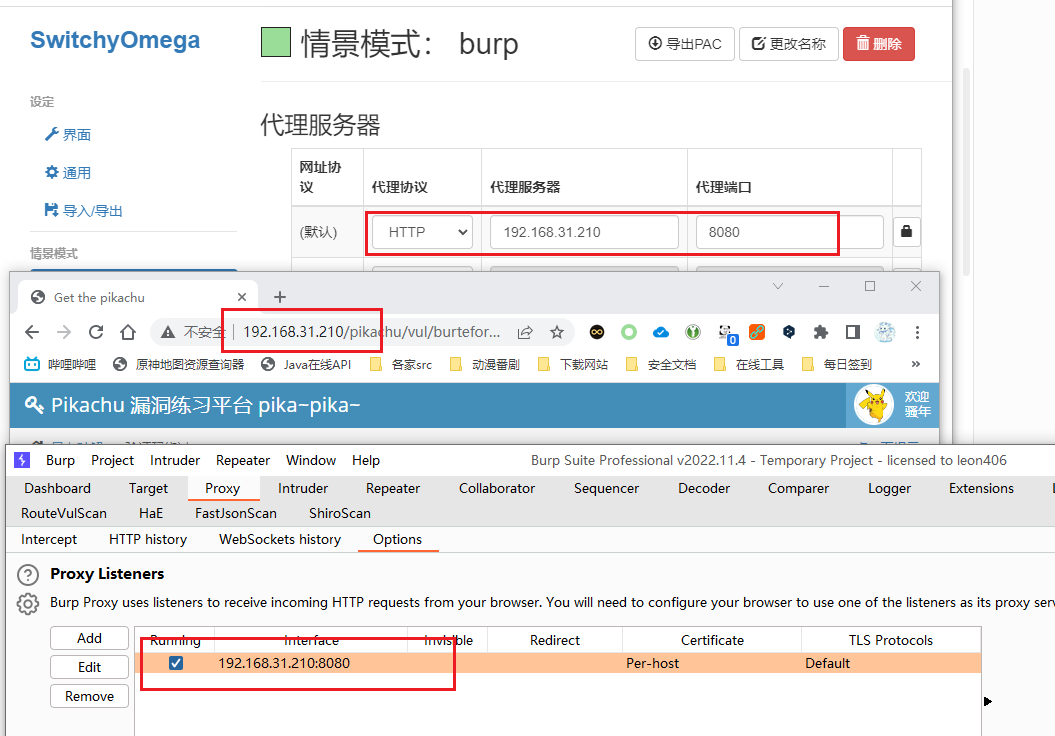

抓不到本地数据包

访问 127.0.0.1 地址但是 burp 抓不到数据包,其他网站没问题,只有本地出现这个问题。

使用本地 ip 地址进行访问。例如主机的 ip 地址是 192.168.31.210,将 proxy 的代理设置为 192.168.31.210:8080 代理,burp 的选项也改为 192.168.31.210:8080 然后使用 192.168.31.210 进行访问网站,就可以抓到包了。

Intruder 模块

Settings

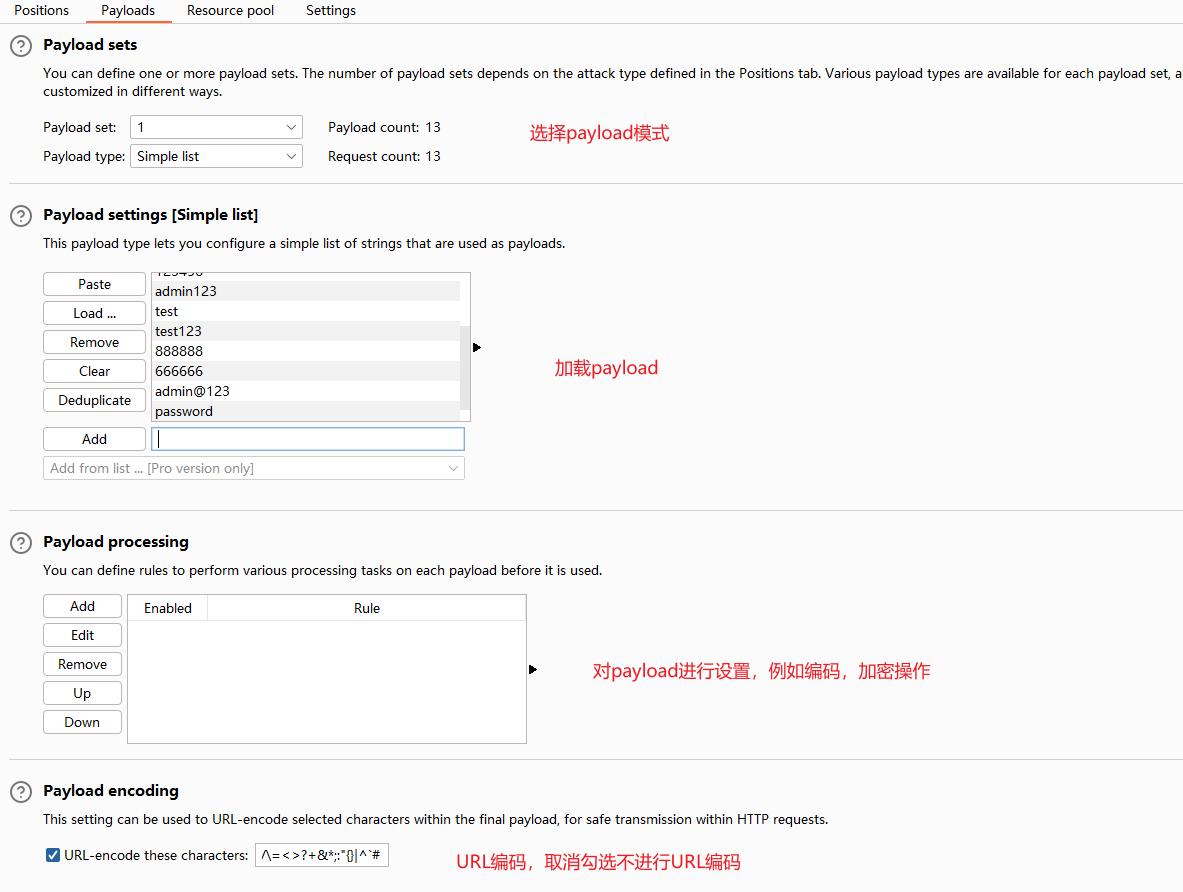

Payload Sets

Payload type

Simple list:简单字典

Runtime file:运行文件

Custom iterator:自定义迭代器

Character substitution:字符替换

Recursive grep:递归查找

Illegal unicode:非法字符

Character blocks:字符块

Numbers:数字组合

Dates:日期组合

Brute forcer:暴力破解

Null payloads:空 payload

Username generato:用户名生成

copy other payload:复制其他 payload

Payload processing

注意:规则顺序有时不能乱。例如爆破 MD 5 大写时,要先选择 MD 5 加密,在选择大写转换操作。

Modify case:payload 进行大小写操作

-

To lower case:转为小写

-

To upper case:转为大写

-

To Propername

-

To ProperName

BurpSuite 使用技巧

显示特定的网址数据包,添加高亮标注。

浏览器插件

X-Forwarded-For Header

FindSomething

ModHeader

Wappalyzer

githack

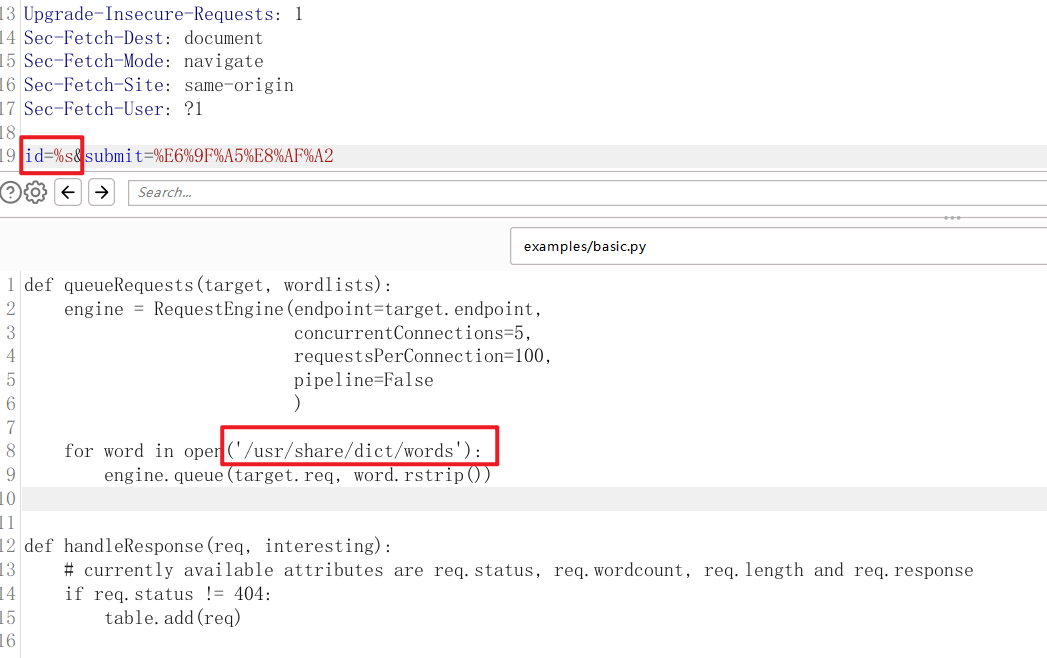

Turbo 插件使用方法

参考: https://blog.csdn.net/ma963852/article/details/129585309

其实 %s 是插入的 payload

Reqs: 请求数

Queued: 0

Duration: 使用时间

RPS: 每秒请求数

Connections: 30 | Retries: 0 Fails: 0 | Next: null Completed

响应包可以自定义过滤展示: https://github.com/PortSwigger/turbo-intruder/blob/master/decorators.md

1、并发测试

使用脚本 race.py。默认显示全部响应包

使用方式:在 Host 字段下添加 x-req:%s ,这是固定格式,必须有。

注意:默认并发 30 次

2、自定义 payload

使用脚本 basic.py 或者 default.py

在请求包的需要替换的字段附近添加 %s,然后设置 payload 字典。默认显示不是 404 的响应包

可以适当修改 concurrentConnections 的值

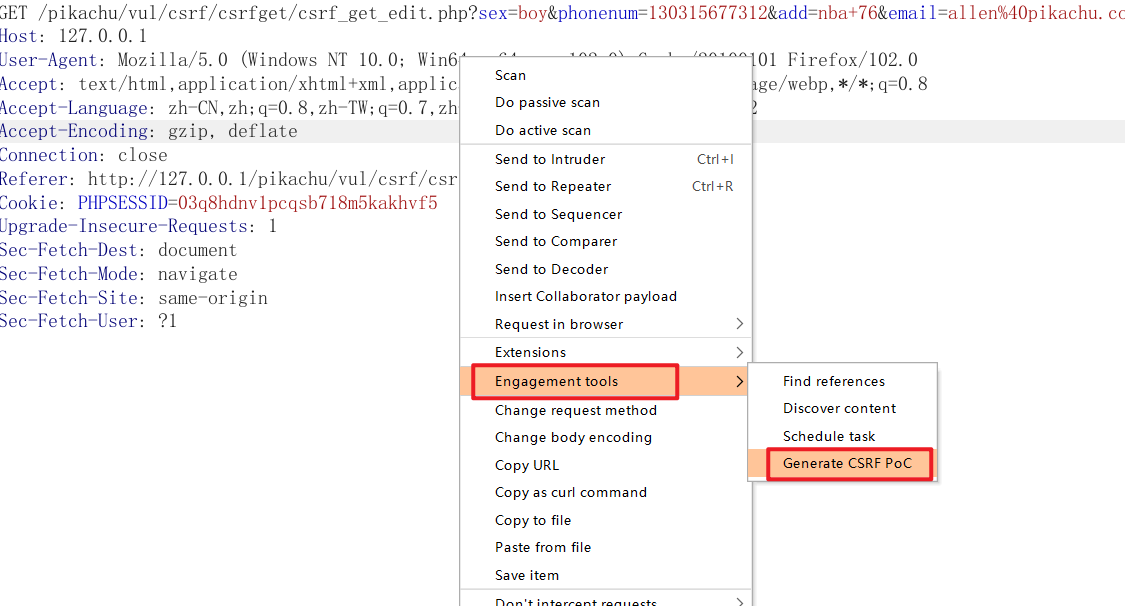

burp 生成 POC 验证 CSRF

pikachu 靶场,CSRF-get ,登录后修改个人信息,抓取数据包

在弹出的 CSRF Poc generater 页面,点击"Test in browser—>Copy",复制生成的 URL

在另一个浏览器打开这个网址(需要连接 burp 代理才能访问这个链接),登录另一个账户,然后点击这个链接的 submit request 按钮,即可触发

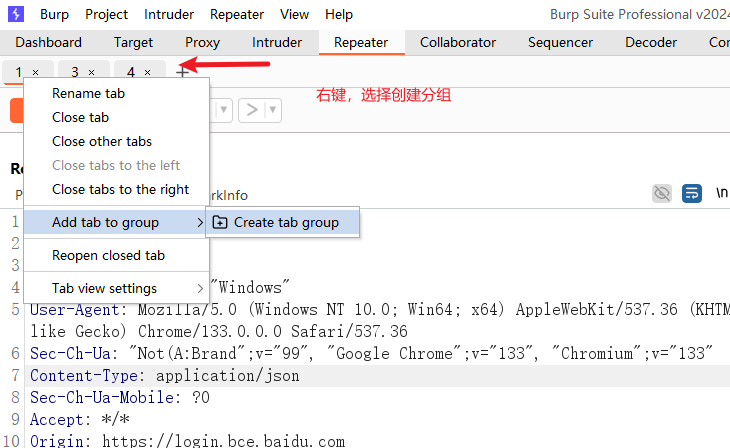

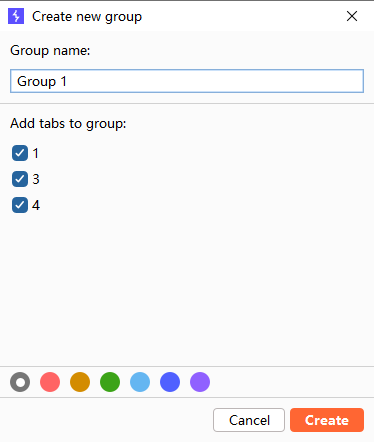

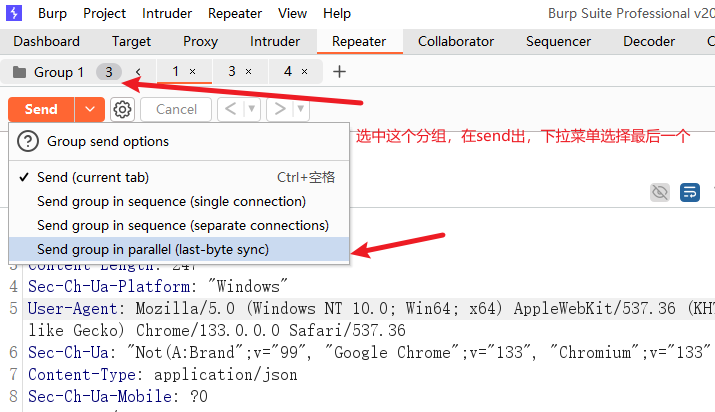

分组并发功能

右键创建分组

选择要添加进去的数据包

然后选中这个分组,在 send 处,下拉菜单选择最后一个

burpsuite 抓取 Python 脚本发出的 http/https 请求包

写 Python 脚本的时候,使用 requests 的库发出的请求无法看见,调试的时候比较困难,可以将脚本发出的请求发送到不让拍当中,便于查看。

import requests

# 代理服务器

proxies = {"http": "http://127.0.0.1:8080", "https": "http://127.0.0.1:8080"}

# 忽视ssl证书告警,新版requests库需要

requests.packages.urllib3.disable_warnings()

r = requests.get("https://www.baidu.com/", proxies=proxies, verify=False)

print(r.text)

问题:抓取 http 请求没问题,抓取 https 要么报错,要么抓取不到

换了一个 burp 版本(2022.11.4),新版本不行,需要老版本

换版本也不行,可能是 Python 版本或库版本的问题

使用 Proxifier+burp 抓包

抓取 PC 主机 exe 的数据包或者小程序的数据包。下载地址: Proxifier_俄罗斯破解版

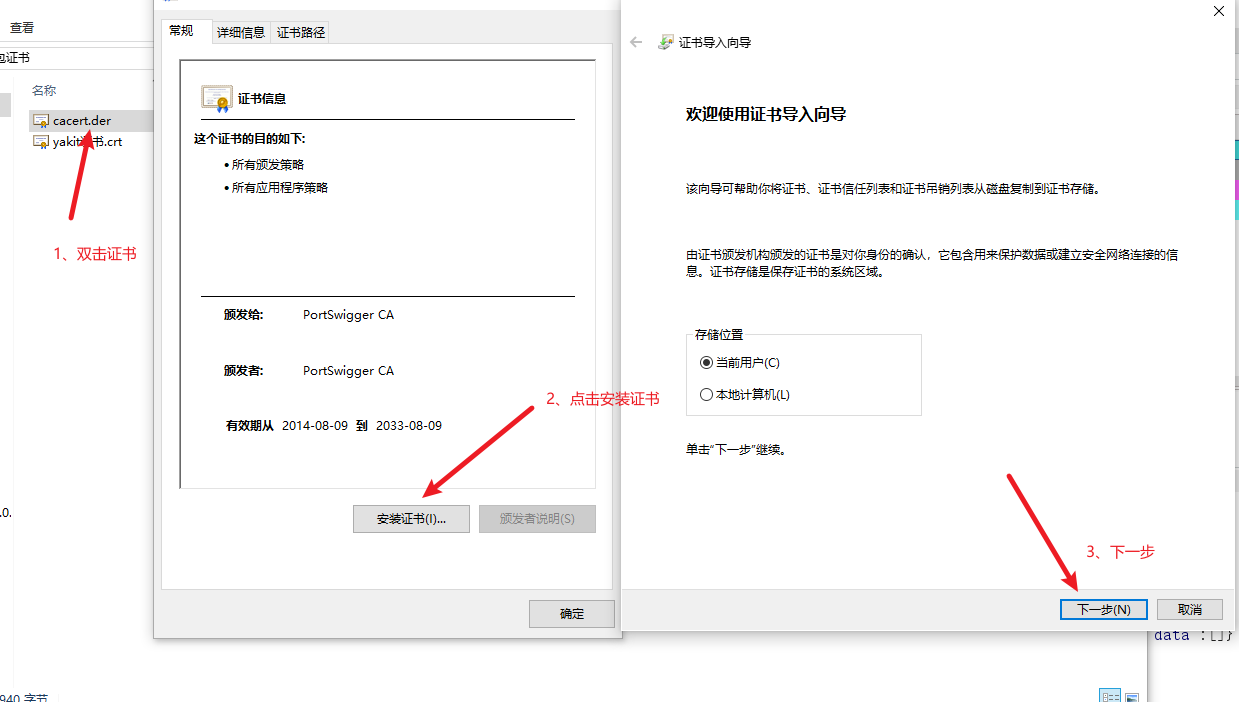

1、安装 burp 证书

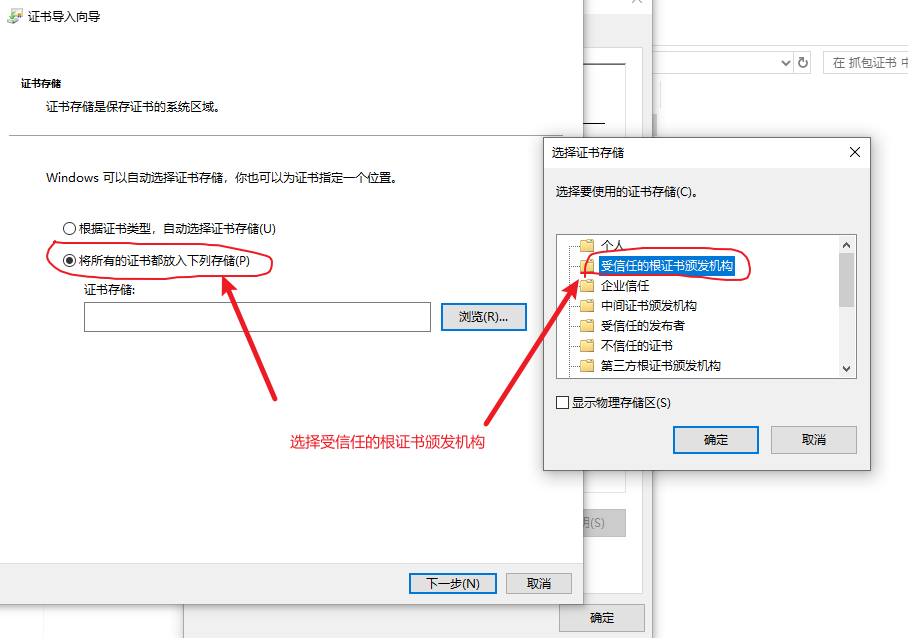

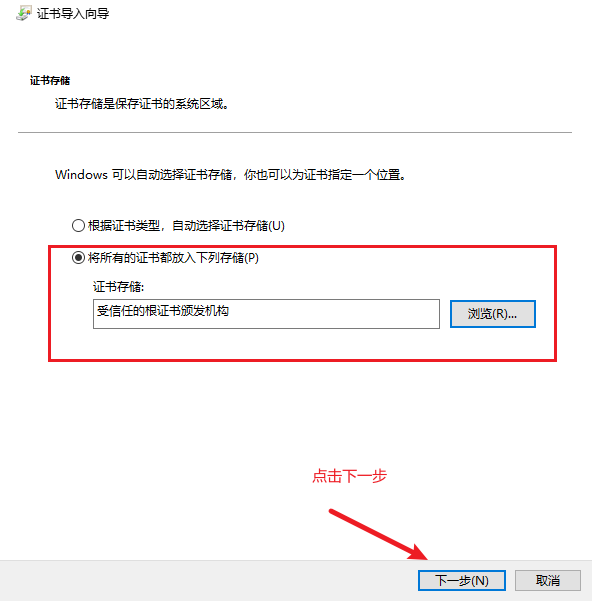

第一种方式:

下载证书后,双击安装

注意,要选择受信任的根证书颁发机构

点击确定,点击下一步,导入成功

第二种方式:

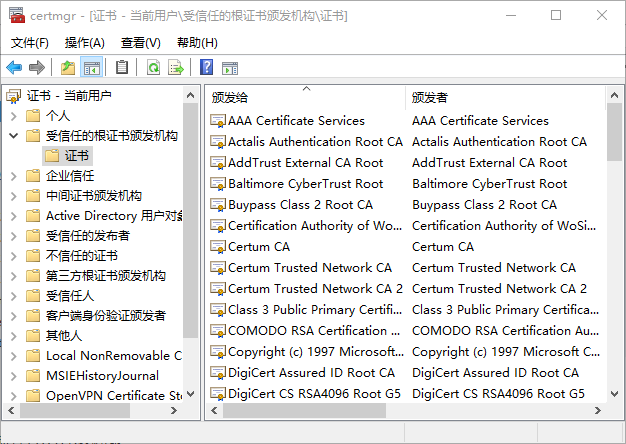

Win+R运行输入 certmgr.msc,找到“受信任的根证书颁发机构”证书右键->所有任务->导入->把刚下载的 cacert.der 导入进去,选择“所有文件(.)”。

2、配置 Proxifier

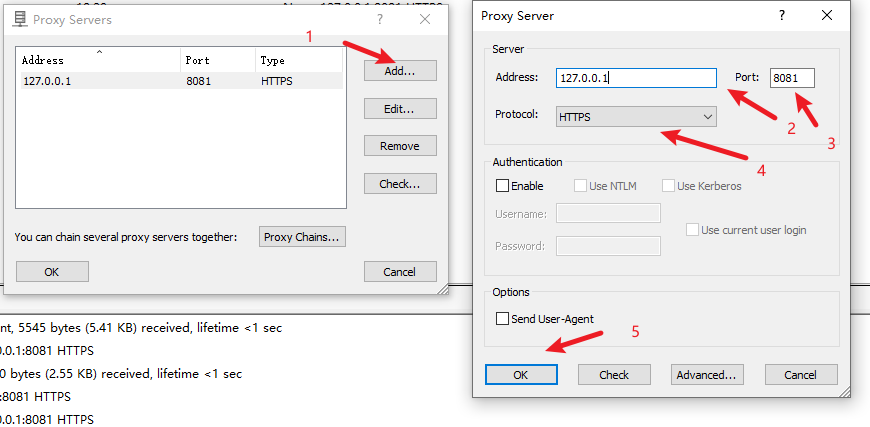

设置Proxifier,Profile->Proxy Servers...->Add添加一个HTTPS代理,填入Burpsuite监听的IP地址和端口即可。

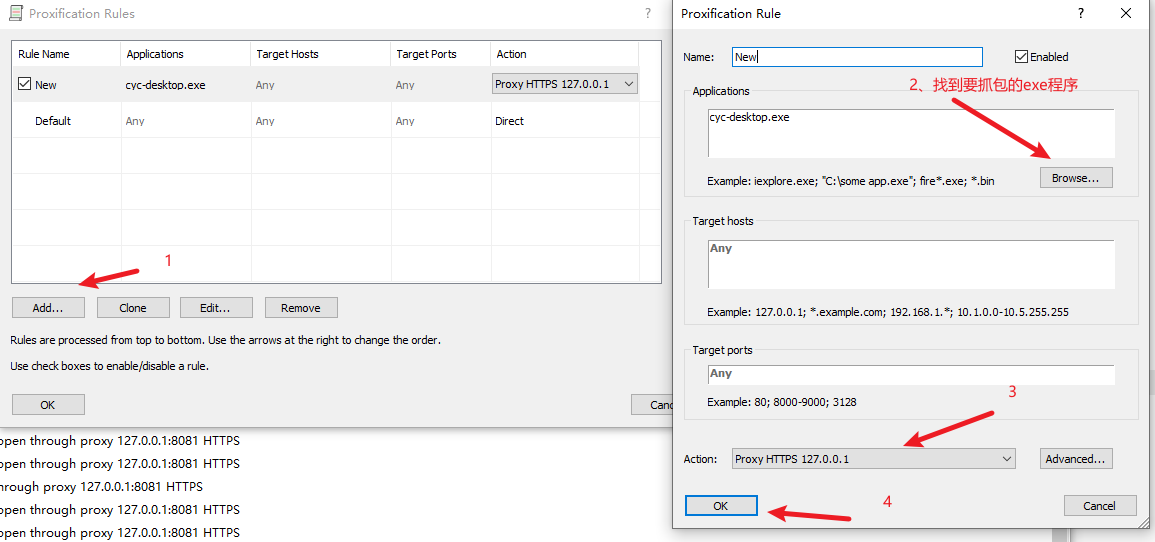

之后我们再配置下代理规则,Profile->Proxification Rules...->Add添加一条规则。

参考: